Schützen Sie Ihre digitale Infrastruktur: Schwachstellenmanagement als Schlüssel zur Cybersicherheit. Lernen Sie, wie Sie Sicherheits­lücken früh erkennen und gezielt neutralisieren.

Was ist Schwachstellenmanagement?

Die digitale Sicherheit gleicht einer Kette – sie ist nur so robust wie ihr schwächstes Glied. In der komplexen Welt der IT-Systeme bedeutet dies: Jede unentdeckte Schwachstelle kann zum Einfallstor für Cyberkriminelle werden.

Schwachstellenmanagement ist der strategische Schlüssel, um diese Verwundbarkeiten systematisch zu identifizieren, zu priorisieren und zu neutralisieren. Es ist mehr als nur eine Sicherheitsmaßnahme – es ist eine proaktive Schutzstrategie, die Ihre gesamte IT-Infrastruktur resilient macht.

Die Konsequenzen eines vernachlässigten Schwachstellenmanagements sind dramatisch: Von Datendiebstahl über massive Betriebsunterbrechungen bis hin zu existenzbedrohenden finanziellen Verlusten. Unternehmen ohne effektives Schwachstellenmanagement spielen buchstäblich Roulette mit ihrer digitalen Sicherheit.

Warum brauche ich Schwachsstellenmanagement?

Ein proaktives Schwachstellenmanagement ist Ihre strategische Verteidigungslinie gegen Cyberbedrohungen – es geht nicht mehr nur um Reaktion, sondern um vorausschauenden Schutz. Regelmäßige, systematische Überprüfungen Ihrer IT-Systeme sind nicht optional, sondern überlebenswichtig. Jede unentdeckte Schwachstelle ist wie eine offene Hintertür für Cyberkriminelle – und diese nutzen jede Gelegenheit, einzudringen, bevor Sie sie schließen können.

Ein durchdachtes Schwachstellenmanagement tut mehr, als nur Löcher zu stopfen. Es transformiert Ihre IT-Infrastruktur in eine adaptive, widerstandsfähige Schutzzone, die potenzielle Angriffe bereits im Ansatz neutralisiert. Das Ziel: Verhindern statt Reparieren – und damit unbezahlbare Ressourcen wie Unternehmensdaten, Reputation und Vertrauen bewahren. Die Vorteile sind klar:

- Proaktiver Schutz vor Cyberattacken

- Minimierung finanzieller Risiken

- Schutz der Unternehmensreputation

- Stärkung des Kundenvertrauens

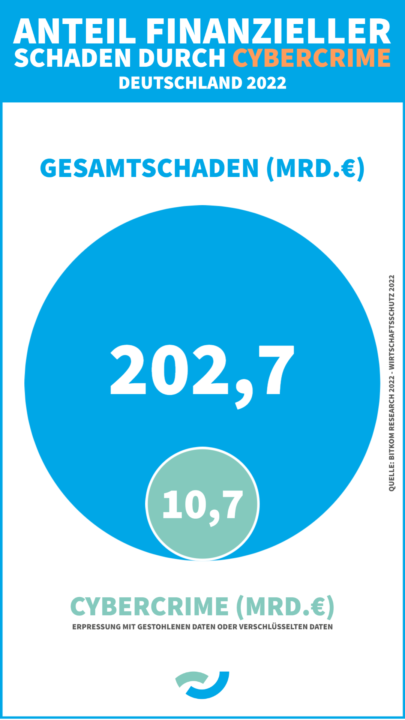

In 2023 wurden bereits mehrere deutsche Unternehmen oder Institutionen Opfer von Cyberkriminalität, darunter die Stadtwerke Karlsruhe , der Bayerische Rundfunk oder auch der Flughafen Hamburg . Der Branchenverband Bitkom e.V. beziffert den Schaden von Cyberangriffen im Jahr 2022 auf 10,7 Milliarden Euro.

Diese Beispiele zeigen deutlich, warum Schwachstellenmanagement in der IT so wichtig ist. Wenn Schwachstellen nicht rechtzeitig erkannt und behoben werden, können sie zu ernsthaften Sicherheitsproblemen führen und erhebliche Auswirkungen auf die betroffenen Organisationen haben. Daher ist es entscheidend, Best Practices im Schwachstellenmanagement zu implementieren, um Schwachstellen so schnell wie möglich zu erkennen und zu beheben, bevor sie ausgenutzt werden können.

Wie betreibt man (aktives) Schwachstellenmanagement?

- Regelmäßige Überprüfung der IT-Infrastruktur Regelmäßige Überprüfungen der IT-Systeme, Netzwerke und Anwendungen sind für Unternehmen von entscheidender Bedeutung, um Schwachstellen zu identifizieren. Es ist wichtig, dass diese Überprüfungen sowohl automatisiert als auch manuell durchgeführt werden.

- Priorisierung von Schwachstellen Sobald Unternehmen Schwachstellen in ihren IT-Systemen, Netzwerken und Anwendungen identifiziert haben, ist es wichtig, diese nach ihrer Schwere und ihrem Risiko zu priorisieren. Dadurch können Unternehmen sicherstellen, dass Schwachstellen, die ein hohes Risiko darstellen, bevorzugt behandelt werden.

- Automatisierung von Prozessen Automatisierte Prozesse erleichtern es, Schwachstellen im IT-System schnell und effektiv zu identifizieren und zu beheben. Hierzu können Schwachstellen-Scanner, Patch-Management-Tools und andere automatisierte Sicherheitslösungen genutzt werden.

- Schulung der Mitarbeiter Unternehmen sollten sicherstellen, dass ihre Mitarbeiter über die Bedeutung von Schwachstellenmanagement informiert sind und in der Lage sind, Sicherheitsrisiken zu erkennen. Mitarbeiter sollten auch geschult werden, um sicherzustellen, dass sie die richtigen Schritte unternehmen, um Schwachstellen zu melden und zu beheben.

- Implementierung von Patch-Management-Strategien Um sicherzustellen, dass Schwachstellen schnell und effektiv behoben werden können, ist es ratsam eine effektive Patch-Management-Strategie zu implementieren.

Diese fünf Schritte bieten eine gute Basis für die Identifikation, Bewertung und Behebung von Schwachstellen. Um diesen Prozess noch effektiver zu gestalten, kann das PDCA-Modell angewendet werden. Der PDCA-Zyklus greift im Wesentlichen auf die oben beschriebenen Prinzipien zurück und besteht aus den vier Handlungsschritten Plan, Do, Check und Act.

Der PDCA-Zyklus in der Praxis

Ein gutes Beispiel für die Anwendung des PDCA-Zyklus ist die Implementierung von Firewalls in einem Netzwerk.

In der Planungsphase werden Ziele und Strategien zur Verbesserung festgelegt. Es muss bestimmt werden, welche Art von Datenverkehr durchgelassen werden soll und welche blockiert werden soll. Die Firewall-Konfiguration wird entsprechend dieser Anforderungen erstellt.

Im zweiten Schritt, dem “Do”, werden diese Pläne umgesetzt. Im Falle unseres Firewall-Beispiels wird die Hardware installiert und die Software wird auf die spezifischen Anforderungen des Netzwerks abgestimmt. Es ist wichtig, dass während dieser Phase die Firewall von einem Experten getestet wird, um sicherzustellen, dass sie ordnungsgemäß funktioniert.

In der dritten Phase “Check” wird die Wirksamkeit der getroffenen Maßnahmen überwacht und die Ergebnisse werden mit den in der Planungsphase festgelegten Zielen verglichen. Das heißt die Firewall wird ständig überwacht, um sicherzustellen, dass sie korrekt funktioniert und alle Anforderungen erfüllt werden.

Schließlich werden in der vierten Phase “Act” Verbesserungen vorgenommen, um den Schwachstellenmanagementprozess weiter zu optimieren. Das heißt die Leistung der Firewall wird ständig bewertet und es werden gegebenenfalls Verbesserungen vorgenommen. Dazu gehört auch die Überprüfung von Sicherheitslücken und Schwachstellen, die möglicherweise neu auftauchen. Neue Anforderungen können ebenfalls hinzugefügt werden, um sicherzustellen, dass die Firewall den sich ändernden Bedrohungen standhält.

Insgesamt ist der PDCA-Zyklus eine wichtige Methode, um sicherzustellen, dass die Implementierung von IT-Sicherheitsmaßnahmen effektiv ist und kontinuierlich verbessert wird.

Schwachstellenmanagement in Aktion!

Wir bei ISR legen großen Wert darauf sowohl unsere Produkte als auch unsere internen Abläufe regelmäßig zu überprüfen und zu verbessern. Das Schwachstellenmanagement ist fester Bestandteil unseres ISO 9001 zertifizierten Qualitätsmanagements.

Gerade deswegen können wir als IT-Dienstleister Unternehmen bei der Planung und Umsetzung von Schwachstellenmanagement-Strategien unterstützen, z.B. beim Thema Softwareüberwachung und Softwarewartung. So können mögliche Schwachstellen schnell erkannt und behoben werden. Mit unserem Wissen und unserer Erfahrung unterstützen wir Ihre interne IT und helfen Ihrem Unternehmen dabei sich auf Ihre Kernkompetenzen und sich auf Ihr Geschäft zu konzentrieren.

Im Juni letzten Jahres kam es bei einem führenden hessischen Unternehmen im Sportbereich, zu einem weitreichenden Hackerangriff per Ransomware. Dadurch war die IT-Infrastruktur in weiten Teilen in der Erreichbarkeit eingeschränkt. Da wir von ISR dort als Analytics-Dienstleister tätig waren, haben wir sofort reagiert und dem betroffenen Kunden so schnell und umfassend wie möglich bei der Abwehr des Angriffes und der Beseitigung der Schäden geholfen.

Und Patchmanagement? – Na klar!

Als externer IT-Dienstleister unterstützen wir von ISR Ihr Unternehmen auch beim weiteren wichtigen Teil des Schwachstellenmanagements – dem Patch ManagementPatch management is the implementation of measures to maintain the…. Wir stellen regelmäßige Updates und Patches für die Software und Systeme unserer Kunden bereit, um Sicherheitslücken zu schließen und die IT-Infrastruktur auf dem neuesten Stand zu halten.

Um Ihnen bestmöglich beim Patch Management zu helfen, implementieren wir automatisierte Tools und Prozesse, die sicherstellen, dass Updates zeitnah und effizient eingespielt werden. Dazu greifen wir auf unsere Erfahrungen und Best Practices zurück, um sicherzustellen, dass das Patch Management entsprechend den Anforderungen Ihres Unternehmens durchgeführt wird.

Wir helfen Ihnen dabei, Ihre IT-Systeme und Anwendungen bestmöglich zu schützen und zu optimieren. Durch die Auslagerung des Patch Managements können Sie sich auf Ihre Kernkompetenzen konzentrieren und darauf vertrauen, dass Ihre IT-Systeme stets auf dem neuesten Stand sind und vor Sicherheitsbedrohungen geschützt sind.

Wenn Sie mehr über unser Angebot in diesem Bereich oder mehr über unsere Produkte und Services erfahren möchten, kommen Sie direkt auf uns zu. Wir freuen uns von Ihnen zu hören.

Jens Brettschneider

Geschäftsbereichsleiter

Application Management

jens.brettschneider@isr.de

+49(0)151 422 05 425